扫码打开虎嗅APP

*本文头图经海洛创意授权,未经允许,不得转载。

中国的苹果用户遇上大事了。

之所以要强调中国,是因为这次大规模爆发的苹果病毒(严格来说是一种后门漏洞)XcodeGhost,主要影响中国大陆人。

先说你们最关心的后门症状(其实这个描述了也没卵用,后面你就知道为啥没用了)。根据乌云知识库里用户@蒸米 的描述,所有中招的苹果App,会收集一些iPhone和app的基本信息,包括:时间,bundle id(包名),应用名称,系统版本,语言,国家,然后发送到一个仿冒苹果的网站(http://init.icloud-analysis.com )上。这些收集和发送动作都是后台进行的,所以其实你们不会觉察到任何异常。

目前看来这些信息还不算太敏感。但有技术人员透露,这个后门也可能有一些代码(未确认!),用来向用户弹出要求登录苹果ID的请求框。而这一段代码并不是每次都出现的,也就是说,现在可能还没被监测到。苹果ID泄露了会怎么样,请大家自行Google“好莱坞艳照”。

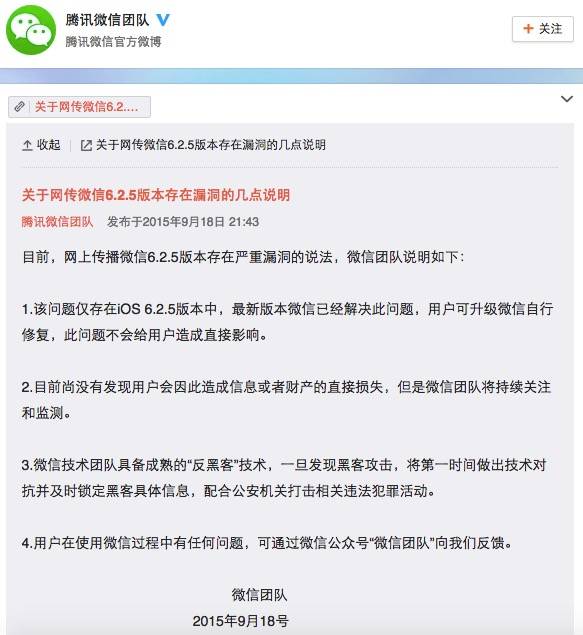

有哪些App中招了呢?很不幸,微信iPhone版,6.2.5,已经确认。微信团队昨晚(9月18日)21:43分通过官方微博承认了这一点:“网上传播微信6.2.5版本存在严重漏洞的说法,微信团队说明如下图:1.该问题仅存在iOS 6.2.5版本中,最新版本微信已经解决此问题……”

这就是淼叔说的“即使描述了中招症状也没卵用”的原因。微信是国民App,在相对高端的苹果用户群体里应该更是必备应用。它都中招了,你还不得改Apple ID密码,没商量么。这也是我一开始说的“主要影响中国大陆用户”的第一个原因。第二个原因是什么?往下看。

这个后门是怎么产生的呢?大家知道,开发苹果iPhone上的App,有一款工具必不可少,就是苹果自家出的Xcode。它要负责把源代码编译为可执行的App,开发者才能把App上传到苹果应用商店后台,经过苹果官方审核后,App在应用商店App Store上架,正式开放下载。

这次的问题就出现在Xcode上。后门制作者制造了一个“加料版”Xcode。凡是用这个Xcode编译的App,里面就都会带有本文一开始介绍的那个功能,自动发送用户信息到一个仿冒服务器上。

这是相当高明的一个做法。普通病毒靠用户和用户之间传播,速度再快,也受社交网络关系的限制,也可能被第三方厂商查杀(因为这些厂商可以比对中毒文件与官方文件的差别)。但把病毒或者说后门植入到Xcode这个必备工具里,就从源头污染了所有官方的App,比用户之间传播效率高多了。这些App有再不正常的举动,也只能让用户和安全厂商以为这是官方设定,而不是病毒所致。

有人要问,那直接从苹果官方下载Xcode不就行了吗,明明该工具是免费的,用盗版也没动力呀。其实吧,还真有动力。因为吧这个工具的体积不小,有2G多。而在中国大陆连接苹果服务器下载这个软件呢,据一些码农朋友哭诉,几分钟十几分钟就会断线一次,还有下了通宵然后最后断掉的。所以不得已就只能去一些软件下载站寻找替代办法。根据上述乌云帖子的分析,制毒者一开始也正是通过百度网盘散发带毒Xcode的链接,从而引发扩散的。

至于为啥下载Xcode会这么慢呢?淼叔不敢明说,只知道其他国家好像很少人抱怨这个问题,似乎又是一个“中国国情”。具体原因,您可以自行Google“SICK四国”。

所有中招的用户能做什么呢?

首先就是更改苹果的Apple ID密码,就是你在App Store里购买APP时要输入的那个密码,也是你登录iCloud时输入的密码。其次,根据西祠胡同和孢子社区创始人@响马 的建议,如果你在中招APP中输入过信用卡帐号,进行过购买或者说内购行为,那就换信用卡吧。淼叔仔细回想了下,我应该是没在这类App里输入过信用卡,因为我一般直接在苹果官方商店里充值……

最后,来看看还有哪些App中招了吧。你会发现不少熟悉的面孔呢。知乎用户李浩宇建立了一个Google在线文档列表,随时更新这些中招App的名字和验证方式。例如,网易云音乐和豌豆荚开眼已经官方确认了中招,但更多的App还是靠网友自己抓包分析出来的(详情点击:文档地址超链接)当然,根据我前面说的原因,这个网址中国大陆用户是打不开地。

这个列表中,我们看到,网易云音乐、滴滴出行、高德地图、下厨房、12306、喜马拉雅、简书、同花顺、中国联通手机营业厅都赫然在列。不过我还是说一句,只要你装了微信,那这个表看不看意义不大了……反正都得换。

关于这次大规模爆发的苹果iPhone后门事件,淼叔会随时在山寨发布会的微信公众号上更新动态。因为山寨发布会里各家公司的代表基本都在,他们会及时确认自家App是否中招,以及评估可能出现的损失。

这是最权威的更新发布,都会及时更新在公众号里。大家对山寨发布会微信公众号回复一个“ghost”或者“动态”,就能看到最新动态。