扫码打开虎嗅APP

本文来自微信公众号:格致论道讲坛(ID:SELFtalks),作者:周亚金(浙江大学研究员),原文标题:《刚跟朋友聊过某个商品,随后就收到与之相关的广告推送,我们被窃听了吗?| 周亚金》,题图来自:视觉中国

我们做研究其实就像打怪一样,会在不同的阶段,解决那个阶段特有的一些网络安全问题。

大家好,我是周亚金,是浙江大学网络空间安全学院研究员,也是BlockSec的联合创始人。今天我想和大家分享在过去十几年的安全研究里面,我们所做的一些与移动安全,以及和今天新兴的网络犯罪相关的事情。

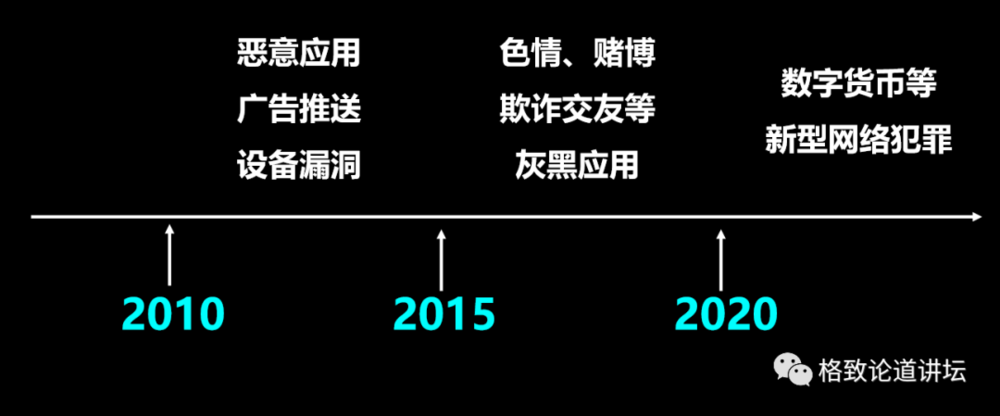

我们做的研究其实就像游戏里打怪一样,在不同的阶段会解决那个阶段特有的一些安全问题。2010年是移动互联网开始大发展的时代,我也有幸在2010年的时候开始移动安全的研究。

改变应用授权的“霸王条款”

今天的观众里可能有很多90后、00后,你们使用自己手机的时候或许就已经迈入了智能手机的时代。

▲图源:知乎用户NBgy1o

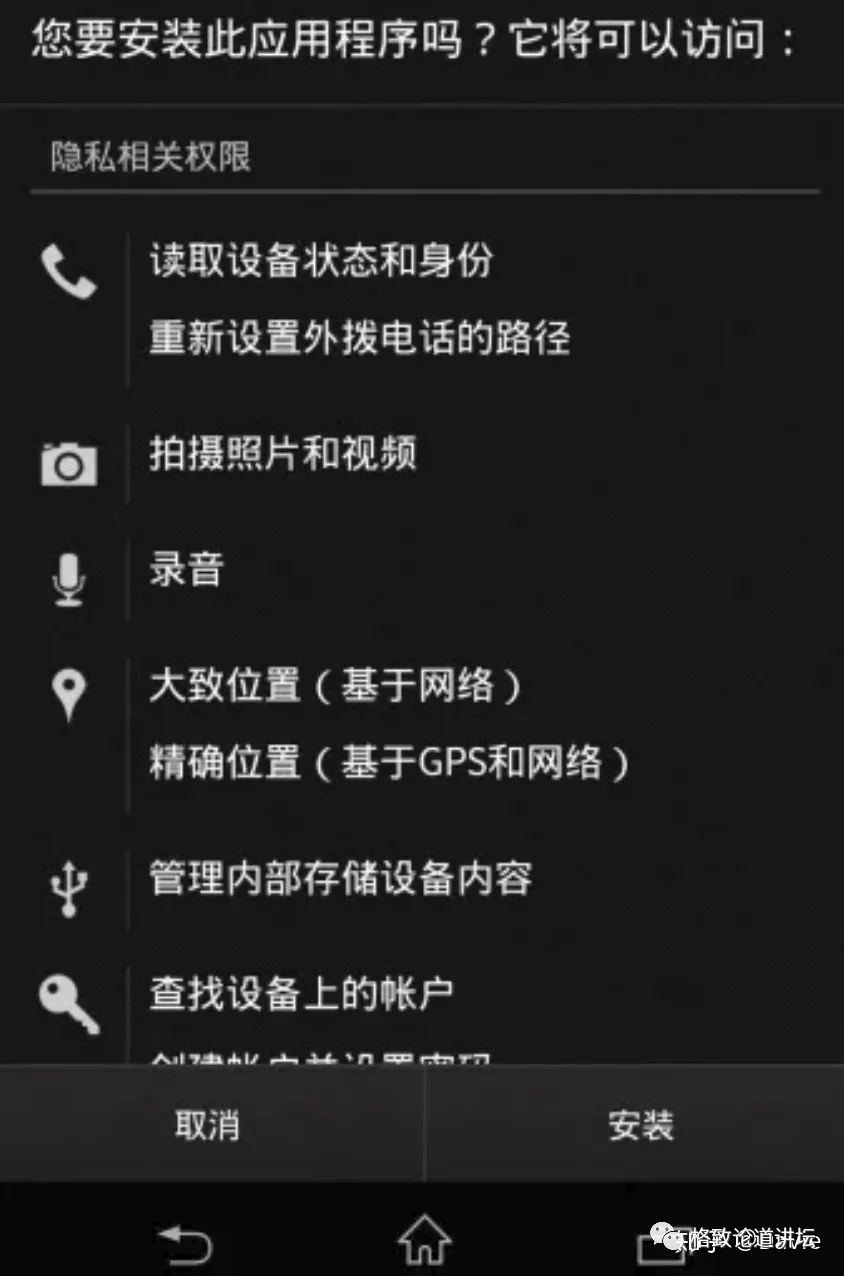

智能手机提供的这些应用给我们的生活带来了非常大的便利,但是在安装这些应用的时候,大家可能经常会看到这种授权弹框出现。

而在比较早期的移动设备里面,这样的授权其实存在着比较大的缺陷。那这个缺陷在哪里?

它其实是一种静态的授权方式,也就是说你一旦给予了某个应用某个权限,就没有办法在应用安装之后撤回这样的权限。特别是如果你不给予这个应用它所要求的所有权限,就没有办法安装和使用它。这有点像霸王条款,但在2015年之前的手机上是真实存在的。

我在2010年开始从事移动安全研究之后,加入了蒋旭宪老师的团队。当时团队就发现了这个问题,于是开发了一套叫TISSA的系统。相比于当时的静态授权,这个系统提供了一种动态授权的方式,可以让用户对一个应用的权限做一些运行时的限定。

▲左:手机APP列表 右:某APP下的授权界面

比如说,如果用户觉得一个应用不需要地理位置的权限,就可以撤回地理位置的授权,如果用户觉得这个应用所需要的地理位置权限不合适,甚至可以给它一个虚假的地理位置。这就能够在最大程度上保护用户的隐私,并且做到了动态可调。

▲图源:华为手机官网

我们的这个研究成果后来逐渐得到了社区的响应。到今天,权限管理已经成为一种标配,在很多的手机里我们都可以看到这样的应用设置选项。在应用安装之后,用户仍然可以对应用的权限做动态调整,用户也不需要一次性授予这个应用所有权限,而且可以有选择地授权或撤销。

我们当时发现的问题和研究的成果,在一定程度上促进了整个社区的进化,并且帮助了用户免受强制授权和静态授权的干扰。

检测短信欺诈的恶意应用

在移动时代,我们需要安装各种各样的移动应用,现在我们往往会在应用商店里面下载安装。应用商店包括官方提供的应用商店以及第三方的应用商店。而在比较早期的时候,第三方的应用商店其实是所有应用分发的入口。

这就带来了几个问题:第三方的应用商店里面会不会存在着一些恶意应用?如果这样的恶意应用通过某种方式进入到第三方的移动商店,进而分发到用户的手机上,会不会对用户造成扣费等威胁?

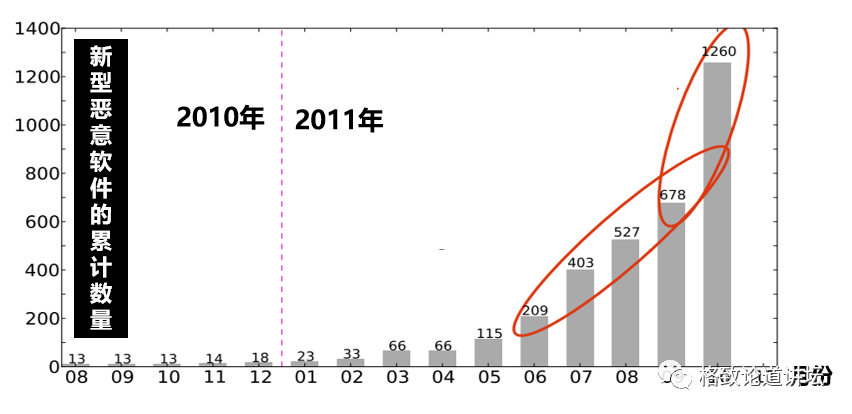

为了研究这样的问题,当时我们对第三方移动应用商店做了一个“体检”。体检的意思是,我们会从第三方移动商店里面去抓取这样的应用,通过开发一套系统去检测这些应用,看它们里面是否存在着有可能会窃取用户的隐私数据的恶意代码。

体检的结果其实不容乐观,特别是在2010年、2011年、2012年的时候,第三方的移动应用商店里面存在着很多的恶意应用。

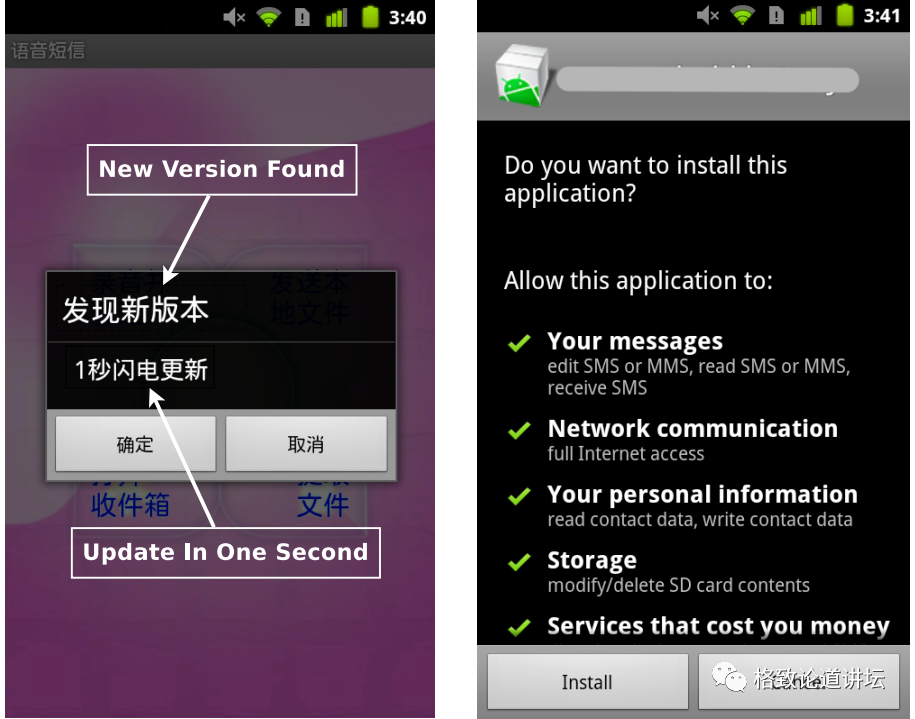

虽然许多应用商店有一定的检测机制,但是恶意应用仍然可以通过虚假升级给用户造成威胁。比方说一开始安装的某个应用可能是没有问题的,但是在你打开这个应用的时候,它会要求你进行升级,升级之后的应用就是一个恶意应用。

恶意应用的开发者通过种种手段让恶意应用进入到第三方应用商店后,会进而将应用分发到用户的手机上,对用户造成损害。

要解决恶意应用的问题,首先要对恶意应用做比较全面的了解,这就要求有大量的样本,而我们当时就拥有着世界上最早最全的恶意应用的样本。

我们将这些样本和研究成果无偿地贡献给了社区,与来自我国乃至全世界的400多所大学和公司共享,让这些机构的研究人员可以基于我们的样本库开发出一些更好的防御方案,从而进一步解决恶意应用泛滥的问题。

令人欣慰的是,经过研究人员们的共同努力,在今天,整个移动应用商店里面的恶意应用数量直线下降。

过去我们在做研究的时候,很多用户会说自己好像被窃听了。因为他觉得自己刚搜索过的某一个商品,或者说刚跟自己身边朋友聊过对某一个商品感兴趣,随后自己的应用里面就能收到与之相关的广告推送。

▲图源:中央电视台

很多用户就怀疑,难道这些应用在通过窃听的方式了解我的喜好,从而给我推送更符合我要求的这些广告吗?

实际上我们的研究认为,窃听从技术上是可行的,但把窃听用于商业目的实际上是得不偿失的。

那为什么用户会产生被窃听的直觉呢,或者说,为什么用户在某一个应用里搜索的关键字,会在另一个应用里产生相对应的广告呢?

这主要是因为很多第三方广告平台被广泛地嵌入到了第三方应用里,而且很多的第三方应用很有可能会同时嵌入同一个广告平台。而这样的广告平台会在后端对从不同渠道收集到的用户使用习惯做进一步的数据融合,再对用户进行精准画像,从而能精确地了解用户喜欢什么东西、大概的年龄是什么、职业是什么。广告平台会给用户打上各种各样的标签,从而推送符合用户行为的广告。

我们认为,第三方广告平台的这种数据聚合会给用户的隐私带来较大的威胁。那怎么解决这样的问题呢?

我们提出了一个大致上得到业界公认的原则,叫最小特权原则。也就是说,当你使用一个应用的时候,需要对应用进行授权,但这些第三方的广告平台不能要求用户授予应用本来不该拥有的权限。

这个话有点绕,那我们用大白话怎么去解读呢?比如说一个文件管理APP或笔记本APP嵌入了广告平台,这些广告平台就不能要求用户授予地理位置的权限。因为地理位置的权限和这个应用本身的功能没有直接关联。如果将地理位置的权限拿掉,既不影响用户使用文件管理器,也不影响用户使用笔记本做记录。

所以我们认为,如果把这些与应用常规功能无关的权限全部拿掉,并在申请权限的时候遵循最小特权原则,那就可以最大程度地保护用户的隐私。

在我们提出这个原则之后,国家也出台了很多的标准和规范,对第三方广告平台乱索取权限、乱申请权限的行为做了一定的限制。很高兴这些基本的规范都和我们所提出的最小特权原则息息相关。

我们自己在使用移动设备的时候,其实并没有意识到移动设备里面的软件其实是来源于不同的地方。有社区贡献的操作系统,有手机厂商的定制化部分,也有开源项目提供的一些代码,还有第三方开发者提供的一些代码。这些代码最后都会被编译生成到我们的手机设备里。

▲图源:CSDN博客

在安全方面,我们有一个“木桶原则”的概念。也就是说,一个软件系统最脆弱的、安全防护最薄弱的部分,其实来源于整个系统里面安全水位最低的那一块,那一块最容易被攻破。那么,在这么多来源的软件里,有没有可能有些来源的软件本身就是最低的那一块木板呢?

我们就做了一个与此相关的研究。在2013~2014年左右的时候,我们收集了市面上常见的国内外不同品牌的手机,然后开发了一套系统,去系统化地检测这个手机里面是否存在一些安全漏洞。

安全漏洞是什么意思呢?它是指这个软件本身存在一定的缺陷,这些缺陷可能会被一些恶意应用利用,导致短信欺诈、静默安装等后果,从而使用户的数据甚至财产受损。

经过检测我们发现,当时我们收集的不同手机中都不同程度地存在着较大的安全隐患,特别是短信欺诈的安全隐患。

这个视频展示的是短信欺诈,演示了一条伪装成银行的欺诈短信。大家可以发现,恶意应用可以伪造一条银行发送来的短信,甚至能把短信的发送号码伪装成银行的号码。如果用户不知道这是一条欺诈短信,就很有可能点击短信里面的钓鱼链接,从而给自己造成损失。

我们把这个研究成果共享给了全世界的数十个厂商,并且对这些漏洞的存在原因做了详细的分析,提供了一些怎么去修复这些问题的建议。

在我们整个团队的努力下,这些问题都得到了修复,间接地维护了全世界各地数亿移动用户的安全。

对抗灰黑产诈骗应用

在2010年~2015年,我主要从事移动安全的研究。对于移动恶意应用,我们通过共享样本来促进整个产业的发展;对于广告推送,我们提出了“最小特权”的原则;对于设备的漏洞,我们愿意和设备厂商一起来修复这样的漏洞,从而保护用户的安全。

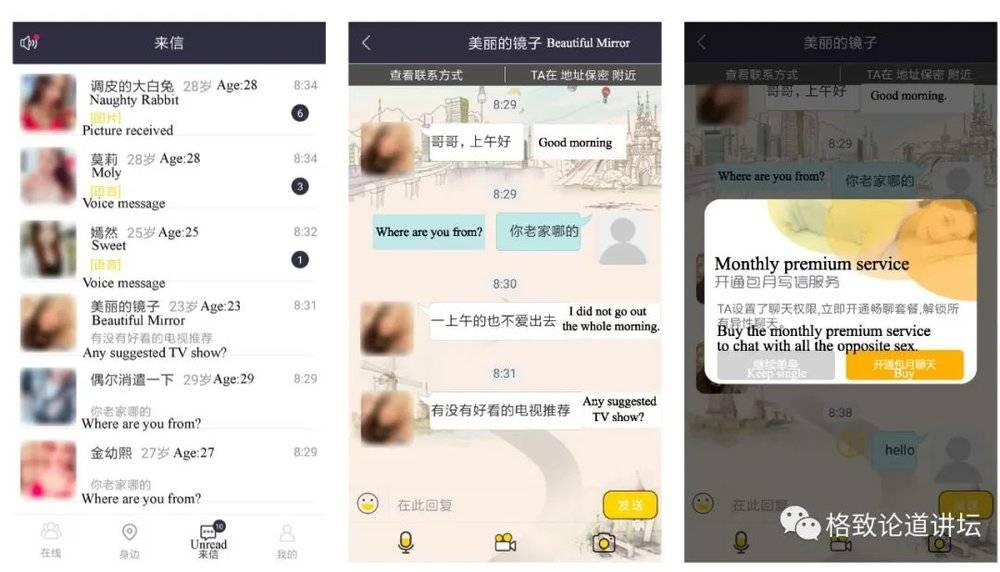

在2015年之后,我们发现整个移动安全的态势发生了变化,从过去通过恶意应用和SP(移动增值业务信息费)短信恶意扣费,变成了灰黑产的应用,变成了电信诈骗,变成了“杀猪盘”。

为什么会有这样的变化呢?是因为在2015年之后,我们国家对SP做了非常严格的管控,通过发送SP短信进行收费的诈骗方式已经变得越来越难了。犯罪分子为了找到新的盈利途径,就开发了这些灰黑产的应用,通过欺诈用户比如说虚假交友、“杀猪盘”这样的方式骗取用户钱财。

当时的灰黑产应用存在着两个应对难点:第一个难点是报案难,因为用户被诈骗了之后往往羞于报案;第二个就是追踪难,想找到灰黑产应用的开发者,甚至找到这些移动应用本身都是比较难的。

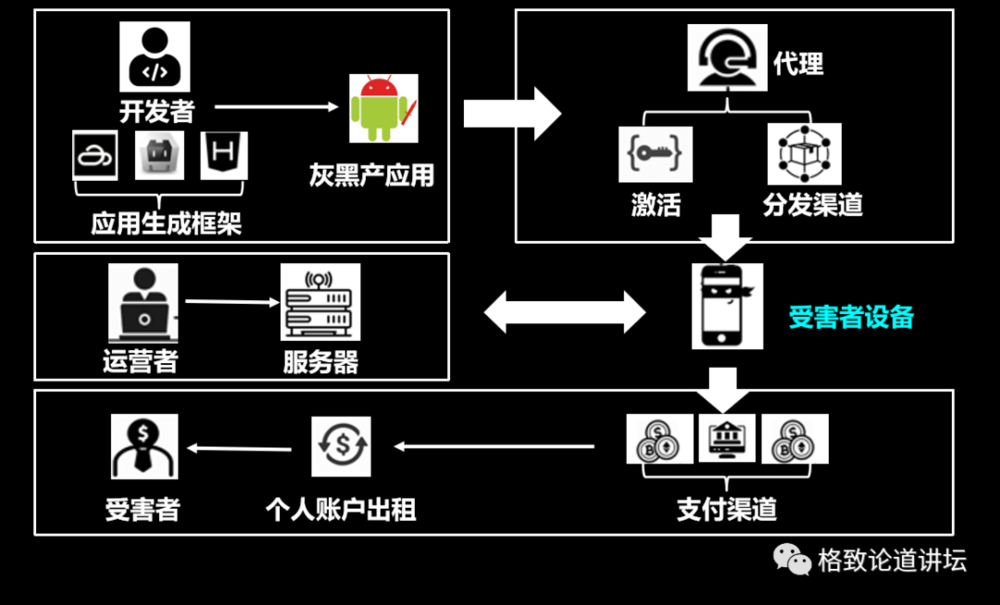

我们还发现他们有一个成熟的产业链。一些专门开发灰黑产应用的开发者,会成批地开发这些灰黑产应用,然后将这些应用提交给专门做灰黑产分发的渠道。这些渠道会通过各种方式,比如说一些地下广告平台,将灰黑产应用安装到用户的手机上。用户在使用这些应用的时候,又会不自觉地通过一些地下的第四方支付渠道完成支付,从而被这个犯罪团伙骗取钱财。

怎么解决这个问题?我们认为要从两个方面入手。第一个方面,我们要斩断这个应用的分发渠道,如果这些应用没有办法通过分发渠道安装到用户的手机上,那么用户就不会受骗。第二个,我们要解决这个应用的支付问题,如果诈骗团伙没有办法通过地下支付平台获取利益,自然就不会再继续犯罪。

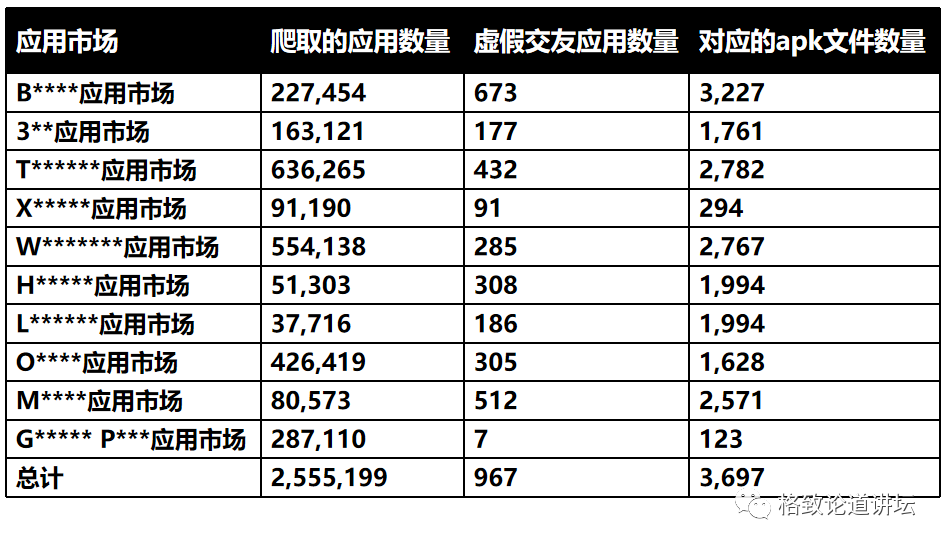

于是,我们先从应用市场入手。我们对当时市面上的很多应用市场做了深度调研,发现这些应用市场里面都被渗透了很多很多灰黑产应用。我们将这些结果共享给了这些应用市场,他们也在第一时间下架了这些应用。同时,我们还把一些检测的技术和平台共享给应用商店,避免将来灰黑产的应用进入到这些商店里面。

其次,我们从支付平台入手。我们发现有很多的四方支付平台。四方支付平台是指,有一些个人用户可能会在不知情的情况下出租自己的支付账号或银行卡号,这些账号就有可能会被犯罪分子利用,用它们收取这些灰色收入,从而完成洗钱的行为。

我们将检测结果报告给了一些支付平台,支付平台通过自己的努力和一些风控手段,从根源上解决这些问题。

另外,我们在这里也想呼吁大家,不要将自己的支付账号、银行卡账号共享给网络上的支付平台,因为这涉及网络犯罪。

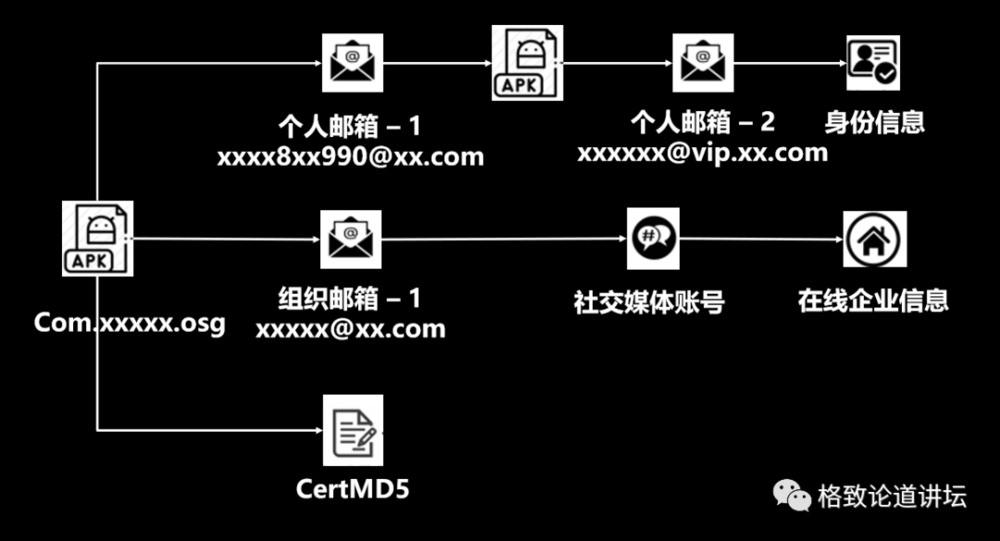

最后,我们其实还开发了一套能去检测和定位这些犯罪分子的系统。我们可以通过犯罪分子开发应用的特征以及留在应用里面的邮箱,关联到他的社交网络账号,从而定位到犯罪分子团伙。

我们会将这些平台情报和数据共享给一些执法机关,来帮助执法机关更有效地打击这些灰黑产包括“杀猪盘”和电信诈骗的应用。2015年~2020年其实是整个灰黑产高发的阶段,它危害更大,会直接造成用户的经济损失。所以我们要从源头和支付渠道以及一些情报方面帮助执法机关更好地去打击这类犯罪。

经过国家近几年的努力,我们发现电信诈骗的发展势头在减缓。虽然我们身边仍然能遇到电信诈骗的案例,但是整体的趋势已经得到了遏制。

数字货币:网络犯罪的新趋势

2020年以后,我们发现网络犯罪又有了新的趋势。

现在很多国内的支付平台,以及国家出台一些类似于银行卡实名之类政策,帮助支付平台通过很好的风控手段封堵了之前的漏洞,犯罪分子没有办法再通过传统的方式骗取用户的钱财,那他怎么办呢?

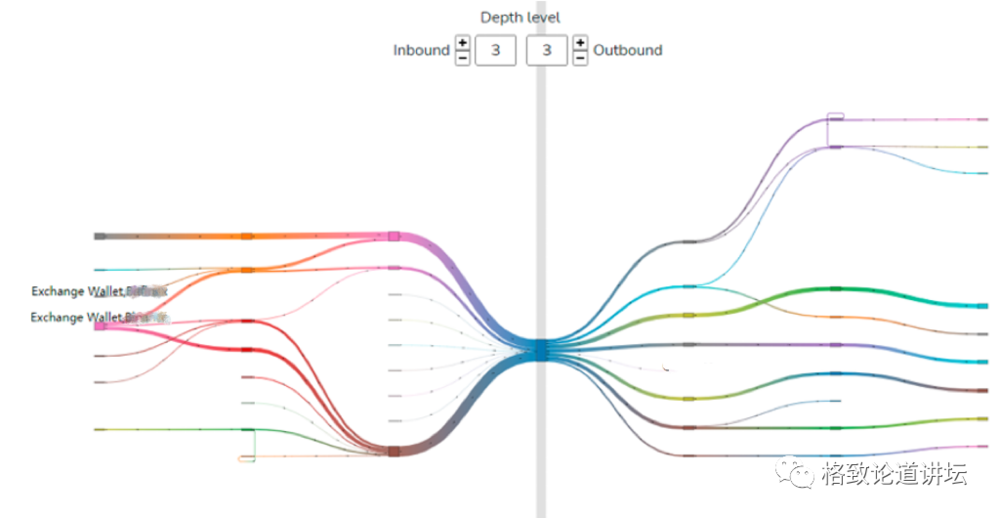

今天,很多灰黑产应用会通过数字货币进行支付和洗钱,所以我们就有必要在新的形势下跟上,去研究这些数字货币是怎么被用于诈骗的。比如说我们需要理解数字货币在数字网络里面是怎么流动的,它背后的人员是谁,有没有可能定位到一些实体,有了这些线索和情报之后如何进行溯源和分析,等等。这些未解的问题正是我和我的团队目前正在做的,也取得了一些初步的成果,并且我们也正在将这一些成果进行实际的产业化应用。

总结一下,在这十几年安全研究的经历当中,我们发现不同阶段面临的安全问题也是不一样的。我们始终将用户的利益放在第一位,解决当下实时存在的一些安全问题,帮助用户避免自己的数据被窃取,避免受到电信诈骗应用欺诈,帮助用户在钱财丢失之后进行数字货币的溯源和追踪,从而更好地去保护广大用户。

我们也发现,虽然经过十几年的研究,整个网络安全的态势是向好的,但是新兴的网络安全问题仍会不停涌现出来。网络安全问题任重道远,我们也期待有更多的人能和我们一起来构建整个网络安全的新防线。

谢谢大家!

本文由中国科学院公众号:格致论道讲坛(ID:SELFtalks)授权转载。格致论道是中国科学院全力推出的科学文化演讲,由中国科学院计算机网络信息中心和中国科学院网络安全与信息化办公室主办,中国科普博览(中国科学院科普云平台)提供技术支持。作者:周亚金(浙江大学研究员)